Más Información

Sheinbaum descalifica reportaje del NYT sobre producción de fentanilo; “no son creíbles las fotografías”, dice

VIDEO: Colombiana que busca escaño en Texas llama a “ejecución pública” de migrantes; dispara contra maniquí como muestra

Gobernador de Michoacán exige investigar antecedentes de alcaldesa de Coalcomán; pide que renuncie a su cargo

MC se pronuncia tras agradecimiento de alcaldesa de Coalcomán a “El Mencho”; “nada impide que se investiguen los hechos”, dice

Sheinbaum desconoce documento de Morena que advierte sobre revueltas por dichos de Trump; “no sé quién lo hizo”, dice

De él solo se sabían tres cosas: que Fxmsp era su alias en internet, que lo llamaban el "dios invisible" de las redes y que había robado información fundamental de las entrañas de más 300 corporaciones en 44 países.

Y un dato adicional: que su alias se había vuelto famoso en 2019 después de que ofreció - a cambio de dinero, claro- el modo de acceso a servidores de las tres principales empresas de ciberseguridad en el mundo, McAfee, Symantec y Trend Micro.

Nada más. Ni su nombre, ni su nacionalidad, a pesar de que se trata de uno de los hackers más populares del planeta.

Sin embargo, en las últimas semanas y después de una extensa investigación, la empresa de ciberseguridad Group-IB no sólo reveló los detalles de cómo Fxmsp había logrado hackear los sistemas de estas empresas, sino que dio a conocer su nombre real.

Andrey Turchin, de 37 años y ciudadano de Kazajistán.

Group-IB agregó que Turchin les había vendido a ellos toda la información que había sustraído y los secretos para violar los sistemas corporativos en unos US$1,5 millones.

Esta revelación obligó a la justicia del estado de Washington, EE.UU., no solo a confirmar el nombre de Fxmsp, sino también a revelar queestaba acusado por varios crímenes en relación a distintas organizaciones en el país.

"Turchin es miembro de un grupo cibercriminal prolífico y motivado financieramente, compuesto por actores extranjeros que piratean las redes informáticas de una amplia gama de entidades corporativas, instituciones educativas y gobiernos de todo el mundo, incluido el de EE.UU.", señala el informe del juzgado, dado a conocer en un comunicado de prensa por el Departamento de Justicia de Estados Unidos.

"A pesar de los métodos bastante simples que utilizaba, Fxmsp conseguía acceso a estas empresas y además anunciaba y vendía dicho acceso no autorizado a los sistemas protegidos de sus víctimas", agrega el comunicado.

Hasta ahora se desconoce el paradero de Turchin.

Pero su acción no solo se limita a Estados Unidos. De acuerdo a Group-IB, Turchin actuó en América Latina, en particular en México, Colombia, Brasil, Puerto Rico y Ecuador.

Pero, ¿qué se sabe de Turchin y de su accionar? ¿Y por qué fue llamado el "dios invisible" de las redes?

Lampeduza (con zeta)

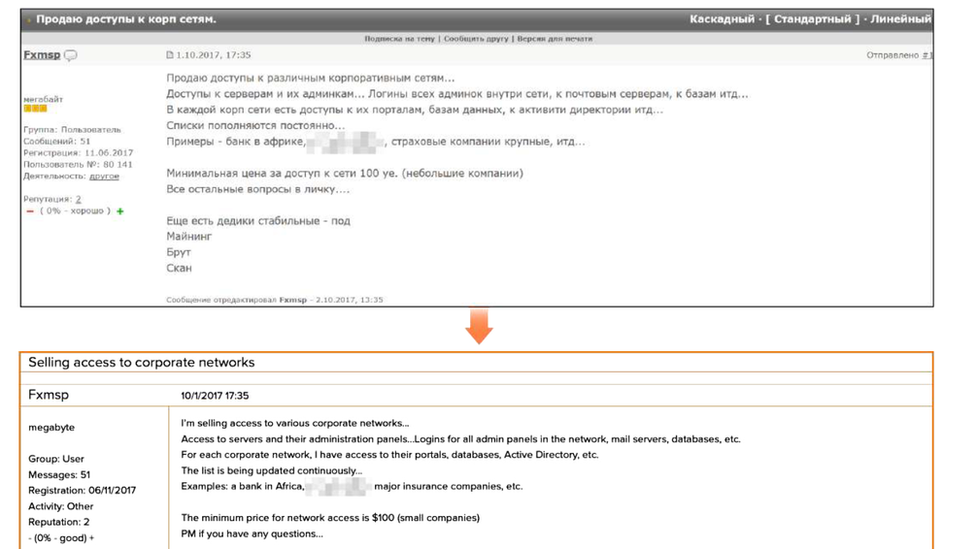

Aunque Turchin se hizo conocido el año pasado tras la revelación de los códigos de acceso de las principales empresas de ciberseguridad, su actividad comenzó a registrarse desde 2016.

En ese entonces, de acuerdo a Group-IB y a los documentos revelados por el Departamento de Justicia de EE.UU., Turchin - o el misterioso Fxmsp, por entonces- era un hacker sin mucha experiencia pero con una notable capacidad de filtrar documentos protegidos por fuertes códigos de ciberseguridad.

https://twitter.com/SeamusHughes/status/1280577988426371073

Sin embargo, hacia mediados de 2017, Turchin elevó su apuesta: reveló los datos de acceso a los sistemas de algunos hoteles y a las redes corporativas de los bancos.

"Esto fue inédito. Era la primera vez que un hacker, desconocido, revelaba los detalles de acceso de miles de sitios de información que estaban protegidos detrás de complejos sistemas de ciberseguridad", revela el documento de Group-IB que fue enviado a BBC Mundo.

"Y en menos de dos años, se convirtió de un hacker que no sabía qué hacer con el acceso que había conseguido, a uno que revelaba los grandes secretos de empresas como McAfee", agrega.

Su modus operandi se basaba en ofrecer no solo la información que sustraía, sino también el acceso y el código de fuente de estos sistemas de seguridad por precios que iban desde los US$300.000 hasta el millón de dólares.

"Muchas transacciones se realizaron mediante algún intermediario... lo que permitía a los compradores interesados probar el acceso a la red durante un período limitado para comprobar la calidad y la fiabilidad del acceso ilícito", señala el informe de la Justicia de EE.UU.

Otro asunto llamativo era su lema de ventas. Junto a otra persona conocida por el nombre de usuario "Lampeduza", señalaban que quienes compraran estos accesos se convertirían en "los dioses invisibles de la red".

De allí que lo comenzaran a llamar "el dios invisible".

"Después de obtener acceso al dispositivo de destino, Fxmsp generalmente deshabilitaba el antivirus y el firewall existentes y luego creaba cuentas adicionales. Tras esto, procedía con la instalación de puertas traseras de acceso", señala el informe de Group-IB.

Caída

A pesar de su popularidad, especialmente después de dar los accesos y códigos de fuente de tres de las empresas de seguridad más grandes del mundo, nadie conocía su identidad verdadera, ni desde dónde operaba.

Pero lo cierto es que en su camino hacia la fama había cometido varios errores, que dejaron pistas que hicieron posible su identificación.

"En sus primeros días, empezó a vender información del gobierno en uno de los foros de internet, con lo que puso en evidencia que había roto una de las reglas del hackeo ruso: no se hackea al gobierno ni a las empresas rusas", explica el informe.

"Al intentar vender esos datos, fue expulsado de estos foros. Y ese error, que no volvió a cometer, fue una de las pistas que dejó para que pudieran identificarlo".

A partir de allí, se logró dar con el nombre detrás del "dios invisible" de las redes, así como con su país de residencia.

Aunque la investigación del Group-IB indicó que Turchin había atacado a cerca de 135 compañías en rubros tan distintos como la hotelería, los bancos, minería, oficinas gubernamentales y la llamada industria ligera, el departamento de Justicia aclaró que eran más de 300 las empresas afectadas.

El informe también resaltó que Turchin había dejado de actuar en las redes tras la publicación de su alias, en 2019.

Ahora, enfrenta cargos de conspiración para cometer hackeos, dos cargos de fraude informático y abuso (hackeo), conspiración para cometer fraude electrónico y fraude de acceso ilícito a dispositivos.

Pero, a pesar de que no hay un tratado de extradición entre EE.UU. y Kazajistán, la investigación contó con el apoyo de las autoridades del país asiático, lo que puede ser un indicador de que Turchin tarde o temprano se las verá con un tribunal.

"Le comentamos del caso a las autoridades en Kazajistán. Esperamos que esta colaboración que tuvimos en la investigación pueda servir para que Andrew Turchin se enfrente a la justicia", le dijo a la revista Forbes Brian Moran, fiscal del juzgado del distrito oeste del estado de Washington.

lsm