Más Información

Videojuegos, el nuevo gancho del crimen para captar menores; los atraen con promesas de dinero y poder

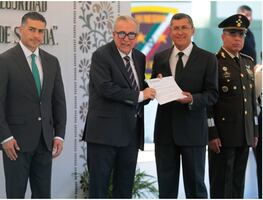

Óscar Rentería Schazarino, ha operado contra CJNG, Viagras y Templarios; es el nuevo secretario de Seguridad en Sinaloa

El problema del ciberataque a los sistemas de información de Petróleos Mexicanos (Pemex) continúa. La Dirección Corporativa de Administración y Servicios (DCAS) y la subdirección de Tecnologías de la Información de la petrolera hicieron llegar una serie de recomendaciones a todas las áreas y al personal de la empresa que serán aplicados para proteger la información estratégica de Pemex . Las recomendaciones se enumeran de la siguiente manera:

- Se comenzará a aplicar un plan de remediación por áreas (se dará prioridad a actividades de operación de la empresa).

- Por parte de la Dirección Jurídica (DJ), la comunicación con TI —tecnologías de la información — se realizará a través de un servidor, bajo denominación de “Enlace Administrativo”.

Te puede interesar: ¿Qué pasa en Pemex?

- De los equipos que resultaron afectados es importante que el usuario responsable llene un formato correspondiente y sea remitido en breve a la Unidad de Gestión de Evaluación.

- Es importante que todos los equipos como celulares, tablets, laptops o cualquier otro dispositivo electrónico se abstengan de conectarse a redes inalámbricas de la empresa (la red institucional debe estar liberada).

- El acceso a la red inalámbrica se encuentra bloqueada.

- En los equipos que no han sido afectados se puede continuar trabajando localmente, sin conectarse a la red, y es importante que realicen un respaldo de la información, evitando conectarse el medio de almacenamiento en otro equipo.

- En el caso de los equipos afectados se puede intentar realizar respaldo, evitando conectar el medio de almacenamiento en otro equipo. La información no se ha perdido, sino que fue encriptada o cifrada, por lo que existe posibilidad de que en algún momento TI pueda desencriptar la información.

- No es recomendable utilizar en los equipos la conexión a otras redes; quien lo realice, lo hace bajo su propio riesgo.

- TI, antes de formatear algún equipo, tratará de que el usuario realice un respaldo.

- Favor de no hacer caso a rumores, ni propagar información no verificada.

- Para su tranquilidad, el proceso de nómina fue aplicado correctamente, por lo que no deberá presentarse ningún problema en ese tema.